OWASP ZAPを用いたWebサイトの脆弱性診断

July 15, 2019

久しぶりの投稿。今回はOWASP ZAPを用いてWebサイトの脆弱性診断を行ったのでその流れと結果を報告します。

OWASP ZAPはOSSで提供される脆弱性診断を行う為のアプリケーションです。機能が概ねGUIで提供されていて容易に診断、結果のフィードバックが行えます。動的スキャンを用いたのでその流れを示します。

流れ:

- 以下の公式リポジトリの「wiki」タブからダウンロード -> OSに合わせて適宜インストールする

- https://github.com/zaproxy/zaproxy - OWASP ZAPを使用するためにFirefox等のブラウザでプロキシの設定を行う(以下は例)

proxy: 127.0.0.1 / port: 57777

*これによりブラウザの通信を傍受可能になる(脆弱性診断に用いるため設定必須) - OWASP ZAPの証明書を生成し、ブラウザにインポートする *基本ブラウザはFirefoxが推奨されている、プロキシや

- OWASP ZAPを起動、ここからは参考文献(本:OWASP ZAPではじめるウェブアプリ脆弱性診断/脆弱性診断研究会)に沿って以下を設定した

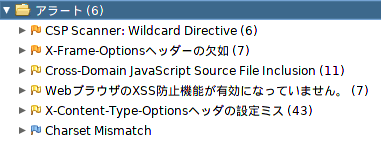

モード, 診断範囲(コンテキスト, スコープ), スキャンポリシー - コンテキスト内のターゲット上で動的スキャンを選択し、実行する -> アラートタブにスキャンの結果(検出した脆弱性や改善点等)が表示される

ざっくり言うとこんな流れになります。OWASP ZAPを使っていてすごいなと感じたのはこの動的スキャンの結果に「設定ミス」の類についてもフィードバックされた点ですね。自前で運営している某サイトの試験環境に動的スキャンを走らせた結果、「X-Content-Type-Optionsヘッダ」の設定がされておらず悪意のあるスクリプトがインジェクションされる危険性が潜んでいました(怖い…)。サイトの開発のなかでHTTPヘッダの設定を意識しないまま開発していたが故のミスです…。奥が深いなぁ…。

次は気が向いたら似たようなアプリであるBurp Suiteに触れた所感を書こうかなーと思っていたりいなかったりですね。おわり。

*追記: HTTPヘッダの設定とセキュリティについていい感じのサイトを見つけたのでメモ

セキュリティを強化する7つの便利なHTTPヘッダ / https://devcentral.f5.com/s/articles/7http