防衛のためのTorネットワーク

June 14, 2019

Torとは、The Onion Routerの略でSOCKSプロキシを何重に経由することでIPアドレスの匿名性を向上させる技術を指します。もとは米軍により開発された技術ですが現在はTor Projectが管理運営をしています。IP匿名化の仕組みは説明すると長くなるので端的に言えば寄り道をしまくって経由するサーバごとにIPアドレスを書き換えるといった感じになりますね。また、SOCKSはTCPを包括するシステムなのでHTTP/HTTPSだけでなくTCP上で動作するプロトコルなら通信が可能です(もちろんUDPはできない)。

通信方法:

- Torをインストールする(aptコマンドなどで直接行う方法が簡単)

$sudo apt install tor - Torを実行する

$tor - Torの入り口となるプロキシを通すため、アドレスとポート番号を設定する

*具体的なアドレス、ポート番号は正規のモノを参照して適宜入力 - IPアドレスが偽装できているか確認する

$curl -sL ipinfo.io

(*IPアドレスの確認方法に関して指定はない)

注意: TorはIPアドレスの匿名には貢献できるがセキュリティの信頼性を保証するものではないです。HTTPやIMAP, POPなどの通信化を行わないプロトコルでの通信は盗聴されるリスクがあります。また、中継サーバのにはトラフィックを解析したり捜査関係者のサーバが紛れ込んでいることがあるので最低限のリテラシーは必要です。

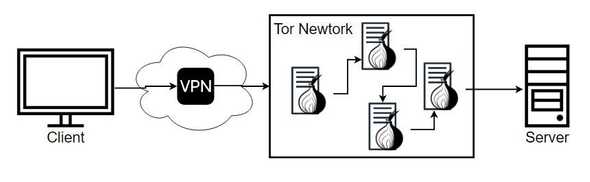

調べてみたらTor Over VPNという言葉があるらしく、Torネットワークにアクセスする前に一度VPNを通す方法で、Torネットワークの入り口ですら送信元IPを隠蔽し、匿名性を高める方法だそう。フリーだとOpenVPNなどがありますがNordVPNというところが提供している「Tor Over Vpn」といった保証付きのサービスを使うのも手段としてありですね。

遅延が大変なことになりそうだけど…。

あと、Torの話はしたもののダークウェブには興味ないです。本当に…。

あと、身元を完全に隠したいユーザには匿名OS「Tails」があり、これを使えば万が一Torの中継サーバが裏切って生身のIPが特定されても直接の被害はなくなります。以上Torに関する記事(殴り書き)でした。おわり。